เชื่อมต่อกับเราเตอร์

เราเตอร์มีสองประเภท:

- ด้วยการกำหนดค่าเริ่มต้น

- โดยไม่มีการกำหนดค่าเริ่มต้น เมื่อไม่พบการกำหนดค่าเฉพาะ ที่อยู่ IP 192.168.88.1/24 จะถูกตั้งค่าบน ether1 หรือ combo1 หรือ sfp1

ดูข้อมูลเพิ่มเติมเกี่ยวกับการกำหนดค่าเริ่มต้นปัจจุบันได้ในเอกสารคู่มือฉบับย่อที่มาพร้อมกับอุปกรณ์ของคุณ เอกสารคำแนะนำฉบับย่อจะมีข้อมูลเกี่ยวกับพอร์ตที่ควรใช้เชื่อมต่อในครั้งแรกและวิธีเสียบอุปกรณ์ของคุณ

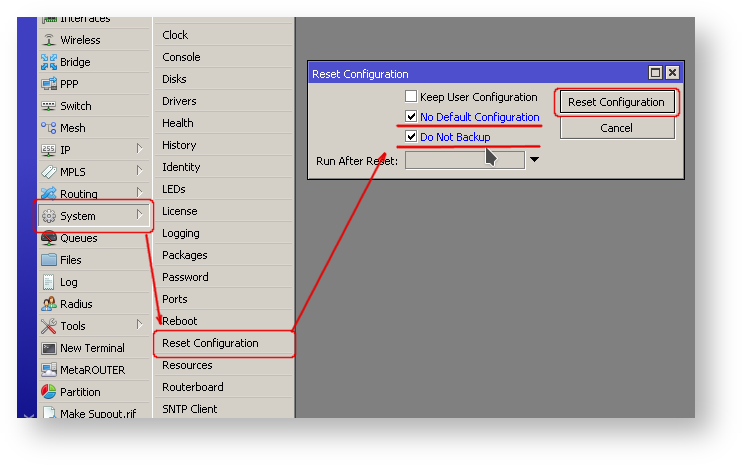

เอกสารนี้อธิบายวิธีการตั้งค่าอุปกรณ์ตั้งแต่เริ่มต้น ดังนั้นเราจะขอให้คุณลบค่าเริ่มต้นทั้งหมด

เมื่อเชื่อมต่อครั้งแรกกับเราเตอร์ด้วยชื่อผู้ใช้เริ่มต้นของผู้ดูแลระบบและไม่มีรหัสผ่าน ( สำหรับบางรุ่น ตรวจสอบรหัสผ่านผู้ใช้บนสติกเกอร์)ระบบจะขอให้คุณรีเซ็ตหรือคงการกำหนดค่าเริ่มต้นไว้ (แม้ว่าการกำหนดค่าเริ่มต้นจะมีเพียง IP ที่อยู่). เนื่องจากบทความนี้ถือว่าไม่มีการกำหนดค่าบนเราเตอร์ คุณควรลบออกโดยกด "r" บนแป้นพิมพ์เมื่อได้รับแจ้ง หรือคลิกที่ปุ่ม "ลบการกำหนดค่า" ใน WinBox

เราเตอร์ที่ไม่มีการกำหนดค่าเริ่มต้น

หากไม่มีการกำหนดค่าเริ่มต้นบนเราเตอร์ คุณมีหลายตัวเลือก แต่ในที่นี้เราจะใช้วิธีหนึ่งที่เหมาะกับความต้องการของเรา

เชื่อมต่อพอร์ต ether1 ของเราเตอร์เข้ากับสาย WAN และเชื่อมต่อพีซีของคุณกับ ether2 ตอนนี้เปิด WinBox แล้วมองหาเราเตอร์ของคุณในการค้นหาเพื่อนบ้าน ดูตัวอย่างโดย ละเอียดในบทความ Winbox

หากคุณเห็นเราเตอร์ในรายการ ให้คลิกที่อยู่ MAC แล้วคลิกเชื่อมต่อ

วิธีที่ง่ายที่สุดในการตรวจสอบให้แน่ใจว่าคุณมีเราเตอร์ที่สะอาดหมดจดคือการเรียกใช้

หรือจาก WinBox (รูปที่ 1-1):

การกำหนดค่าการเข้าถึง IP

เนื่องจากการเชื่อมต่อ MAC ไม่เสถียร สิ่งแรกที่เราต้องทำคือตั้งค่าเราเตอร์เพื่อให้มีการเชื่อมต่อ IP:

- เพิ่มอินเทอร์เฟซบริดจ์และพอร์ตบริดจ์

- เพิ่มที่อยู่ IP ลงในอินเทอร์เฟซ LAN

- ตั้งค่าเซิร์ฟเวอร์ DHCP

การตั้งค่าบริดจ์และที่อยู่ IP นั้นค่อนข้างง่าย:

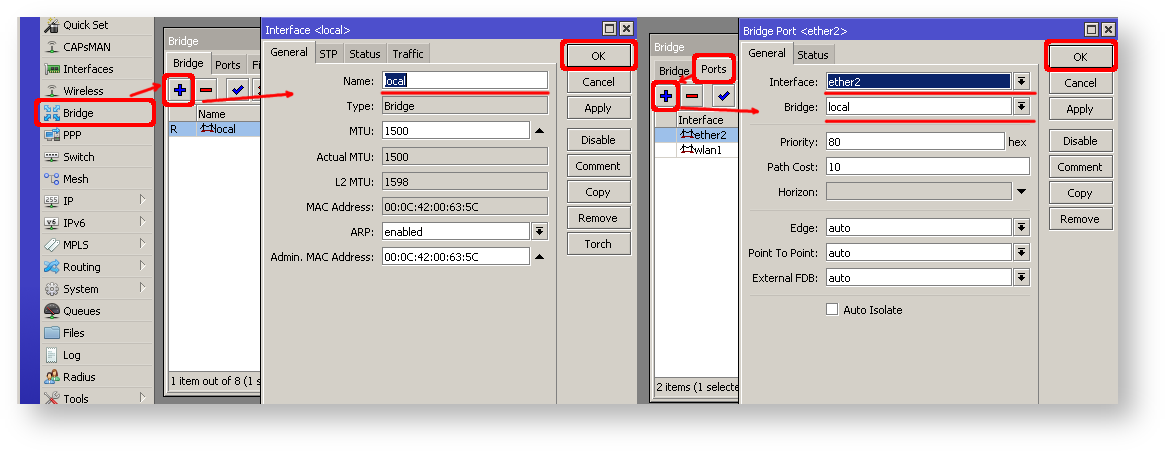

หากคุณต้องการให้ WinBox/WeBfig เป็นเครื่องมือกำหนดค่า:

- เปิดหน้าต่างBridgeควรเลือกแท็บBridge

- คลิกที่ ปุ่ม +กล่องโต้ตอบใหม่จะเปิดขึ้น ป้อนชื่อบริดจ์ในเครื่องแล้วคลิกตกลง ;

- เลือกแท็บพอร์ตและคลิกที่ ปุ่ม +กล่องโต้ตอบใหม่จะเปิดขึ้น

- เลือกอินเตอร์เฟสether2และบริดจ์รายการแบบหล่นลงของฟอร์มในเครื่อง และคลิกที่ปุ่ม ตกลงเพื่อใช้การตั้งค่า

- คุณสามารถปิดกล่องโต้ตอบบริดจ์ได้

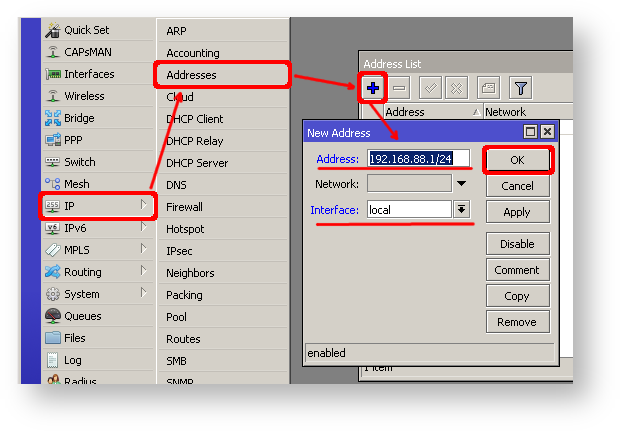

- เปิดIp -> กล่องโต้ตอบที่ อยู่

- คลิกที่ ปุ่ม +กล่องโต้ตอบใหม่จะเปิดขึ้น

- ป้อนที่อยู่ IP 192.168.88.1/24เลือกอินเทอร์เฟซภายในเครื่องจากรายการแบบหล่นลงและคลิกที่ปุ่มตกลง

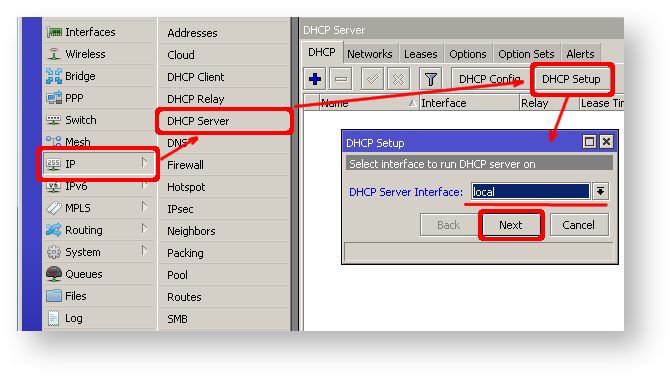

ขั้นตอนต่อไปคือการตั้งค่าเซิร์ฟเวอร์ DHCP เราจะเรียกใช้ คำสั่ง ตั้งค่าเพื่อการกำหนดค่าที่ง่ายและรวดเร็ว:

โปรดสังเกตว่าตัวเลือกการกำหนดค่าส่วนใหญ่จะถูกกำหนดโดยอัตโนมัติ และคุณเพียงแค่กดปุ่ม Enter

เครื่องมือตั้งค่าเดียวกันนี้ยังมีอยู่ใน WinBox/WeBfig:

- เปิดIp ->หน้าต่าง เซิร์ฟเวอร์ DHCP ควรเลือกแท็บDHCP

- คลิกที่ ปุ่ม ตั้งค่า DHCPกล่องโต้ตอบใหม่จะเปิดขึ้น ป้อน DHCP Server Interface ในเครื่องแล้วคลิกปุ่มถัดไป

- ทำตามวิซาร์ดเพื่อตั้งค่าให้เสร็จสมบูรณ์

ตอนนี้พีซีที่เชื่อมต่อควรจะสามารถรับที่อยู่ IP แบบไดนามิกได้ ปิด Winbox และเชื่อมต่อกับเราเตอร์อีกครั้งโดยใช้ที่อยู่ IP (192.168.88.1)

การกำหนดค่าการเชื่อมต่ออินเทอร์เน็ต

ขั้นตอนต่อไปคือการเข้าถึงอินเทอร์เน็ตไปยังเราเตอร์ การเชื่อมต่ออินเทอร์เน็ตมีได้หลายประเภท แต่ประเภทที่พบบ่อยที่สุดคือ:

- ที่อยู่ IP สาธารณะแบบไดนามิก

- ที่อยู่ IP สาธารณะแบบคงที่

- การเชื่อมต่อ PPPoE

IP สาธารณะแบบไดนามิก

การกำหนดค่าที่อยู่แบบไดนามิกเป็นวิธีที่ง่ายที่สุด คุณเพียงแค่ต้องตั้งค่าไคลเอนต์ DHCP บนอินเทอร์เฟซสาธารณะ ไคลเอนต์ DHCP จะรับข้อมูลจากผู้ให้บริการอินเทอร์เน็ต (ISP) และตั้งค่าที่อยู่ IP, DNS, เซิร์ฟเวอร์ NTP และเส้นทางเริ่มต้นสำหรับคุณ

หลังจากเพิ่มไคลเอ็นต์แล้ว คุณจะเห็นที่อยู่ที่กำหนดและสถานะควรถูกผูกไว้

IP สาธารณะแบบคงที่

ในกรณีของการกำหนดค่าที่อยู่คงที่ ISP ของคุณจะให้พารามิเตอร์แก่คุณ ตัวอย่างเช่น:

- IP: 1.2.3.100/24

- เกตเวย์: 1.2.3.1

- DNS: 8.8.8.8

นี่คือสามพารามิเตอร์พื้นฐานที่คุณต้องใช้เพื่อให้การเชื่อมต่ออินเทอร์เน็ตทำงานได้

ในการตั้งค่านี้ใน RouterOS เราจะเพิ่มที่อยู่ IP ด้วยตนเอง เพิ่มเส้นทางเริ่มต้นด้วยเกตเวย์ที่ให้มา และตั้งค่าเซิร์ฟเวอร์ DNS

การเชื่อมต่อ PPPoE

การเชื่อมต่อ PPPoE ยังให้ที่อยู่ IP แบบไดนามิกและสามารถกำหนดค่า DNS และเกตเวย์เริ่มต้นแบบไดนามิก โดยทั่วไป ผู้ให้บริการ (ISP) จะให้ชื่อผู้ใช้และรหัสผ่านสำหรับการเชื่อมต่อแก่คุณ

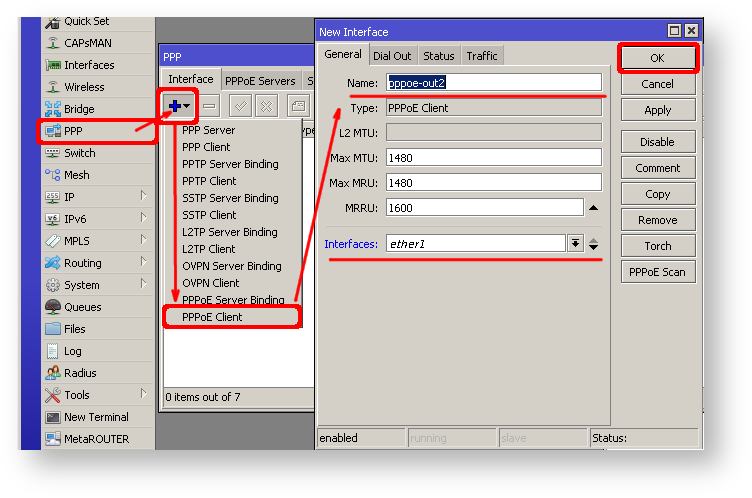

การกระทำของ Winbox / Webfig:

- เปิดหน้าต่างPPPควรเลือกแท็บอินเทอร์ เฟซ

- คลิกที่ ปุ่ม +และเลือกไคลเอ็นต์ PPPoEจากรายการดรอปดาวน์ กล่องโต้ตอบใหม่จะเปิดขึ้น

- เลือกอินเทอร์เฟซ ether1จากรายการแบบหล่นลงและคลิกที่ ปุ่ม ตกลงเพื่อใช้การตั้งค่า

เพิ่มเติมในคอนฟิกูเรชันWAN interface ตอน นี้คือpppoe-out interface ไม่ใช่ether1

ตรวจสอบการเชื่อมต่อ

หลังจากกำหนดค่าสำเร็จ คุณควรจะสามารถเข้าถึงอินเทอร์เน็ตจากเราเตอร์ได้

ตรวจสอบการเชื่อมต่อ IP โดยส่ง Ping ที่อยู่ IP ที่รู้จัก (เช่น เซิร์ฟเวอร์ DNS ของ Google)

ตรวจสอบคำขอ DNS

หากตั้งค่าทุกอย่างถูกต้อง ping ในทั้งสองกรณีไม่ควรล้มเหลว

ในกรณีที่ล้มเหลว โปรดดูส่วนการแก้ไขปัญหา

การปกป้องเราเตอร์

ตอนนี้ทุกคนทั่วโลกสามารถเข้าถึงเราเตอร์ของเราได้ ดังนั้นจึงเป็นเวลาที่ดีที่สุดในการปกป้องเราเตอร์จากผู้บุกรุกและการโจมตีพื้นฐาน

การเข้าถึงรหัสผ่านของผู้ใช้

เราเตอร์ MikroTik ต้องการการกำหนดค่ารหัสผ่าน เราขอแนะนำให้ใช้เครื่องมือสร้างรหัสผ่านเพื่อสร้างรหัสผ่านที่ปลอดภัยและไม่ซ้ำกัน ด้วยรหัสผ่านที่ปลอดภัย เราหมายถึง:

- ขั้นต่ำ 12 ตัวอักษร;

- รวมตัวเลข สัญลักษณ์ ตัวพิมพ์ใหญ่และตัวพิมพ์เล็ก

- ไม่ใช่คำในพจนานุกรมหรือการรวมคำในพจนานุกรม

ตัวเลือกอื่นในการตั้งรหัสผ่าน

เราขอแนะนำอย่างยิ่งให้ใช้วิธีที่สองหรืออินเทอร์เฟซ Winbox เพื่อใช้รหัสผ่านใหม่สำหรับเราเตอร์ของคุณ เพียงเพื่อให้ปลอดภัยจากการเข้าถึงที่ไม่ได้รับอนุญาตอื่นๆ

อย่าลืมจำรหัสผ่าน! ถ้าลืมก็ไม่มีวันหาย คุณจะต้องติดตั้งเราเตอร์ใหม่!

คุณยังสามารถเพิ่มผู้ใช้ด้วยการเข้าถึงเราเตอร์แบบเต็มหรือแบบจำกัดในเมนู/user

แนวทางปฏิบัติที่ดีที่สุดคือการเพิ่มผู้ใช้ใหม่ด้วยรหัสผ่านที่รัดกุม และปิดใช้งานหรือลบผู้ใช้ที่เป็นผู้ดูแลระบบ เริ่มต้น

การเข้าถึงการเชื่อมต่อ MAC

ตามค่าเริ่มต้น เซิร์ฟเวอร์ mac จะทำงานบนอินเทอร์เฟซทั้งหมด ดังนั้นเราจะปิดใช้ งานรายการ ทั้งหมด ที่เป็นค่าเริ่มต้น และเพิ่มอินเทอร์เฟซภายในเครื่องเพื่อปิดใช้งานการเชื่อมต่อ MAC จากพอร์ต WAN คุณสมบัติ MAC Telnet Server อนุญาตให้คุณใช้ข้อจำกัดกับอินเทอร์เฟซ "รายการ"

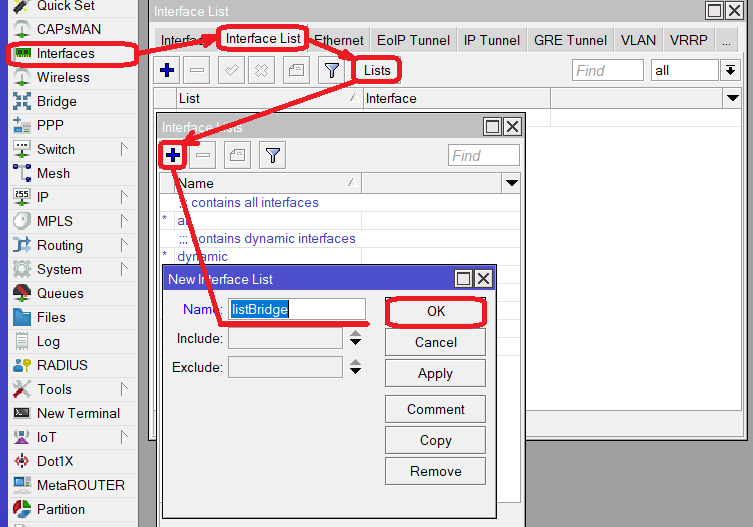

ขั้นแรก สร้างรายการอินเทอร์เฟซ:

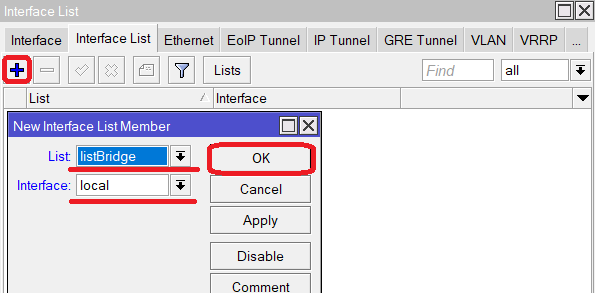

จากนั้น เพิ่มบริดจ์ที่สร้างไว้ก่อนหน้านี้ชื่อ "local" ลงในรายการอินเทอร์เฟซ:

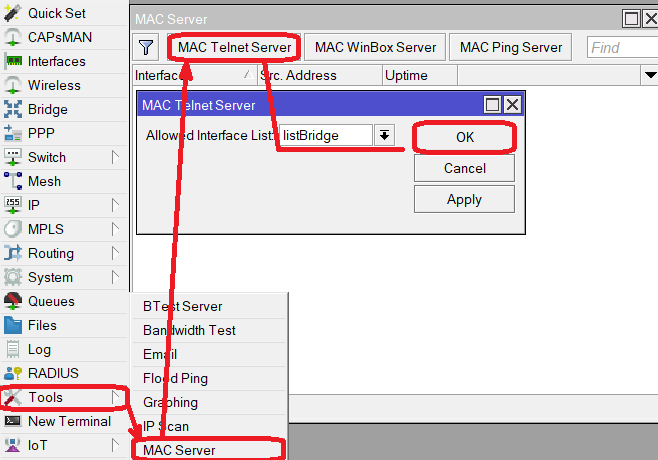

ใช้ "รายการ" ที่สร้างขึ้นใหม่ (ของอินเทอร์เฟซ) กับเซิร์ฟเวอร์ MAC:

ทำเช่นเดียวกันกับการเข้าถึง Winbox MAC

การกระทำของ Winbox / Webfig:

- เปิดส่วนต่อประสาน → รายการส่วนต่อประสาน →หน้าต่างรายการ และเพิ่มรายการใหม่โดยคลิก "+";

- ป้อนชื่อรายการอินเตอร์เฟส "listBridge" ลงใน ฟิลด์ Nameแล้วคลิกOK ;

- กลับไปที่ ส่วน อินเทอร์เฟซ → รายการ อินเทอร์เฟซ แล้วคลิก "+";

- เลือก "listBridge" จาก ตัวเลือก รายการ แบบเลื่อนลง และเลือก "local" จาก ตัวเลือก อินเทอร์เฟซ แบบหล่นลง แล้วคลิกOK ;

- เปิดเครื่องมือ ->หน้าต่าง Mac Server;

- คลิกที่ ปุ่ม "MAC Telnet Server"กล่องโต้ตอบใหม่จะเปิดขึ้น

- เลือกรายการที่สร้างขึ้นใหม่ "listBridge" จากรายการแบบหล่นลงและคลิกที่ ปุ่ม ตกลงเพื่อใช้การตั้งค่า

ทำเช่นเดียวกันใน แท็บ MAC Winbox Server เพื่อบล็อกการเชื่อมต่อ Mac Winbox จากอินเทอร์เน็ต

การค้นพบเพื่อนบ้าน

โปรโตคอลการค้นพบ MikroTik Neighbor ใช้เพื่อแสดงและจดจำเราเตอร์ MikroTik อื่นๆ ในเครือข่าย ปิดการค้นหาเพื่อนบ้านบนอินเทอร์เฟซสาธารณะ:

การเข้าถึงการเชื่อมต่อ IP

นอกจากข้อเท็จจริงที่ว่าไฟร์วอลล์ปกป้องเราเตอร์ของคุณจากการเข้าถึงโดยไม่ได้รับอนุญาตจากเครือข่ายภายนอกแล้ว ยังเป็นไปได้ที่จะจำกัดการเข้าถึงชื่อผู้ใช้สำหรับที่อยู่ IP ที่ระบุ

xxxx/yy - IP หรือเครือข่ายย่อยของคุณที่ได้รับอนุญาตให้เข้าถึงเราเตอร์ของคุณ

การเชื่อมต่อ IP บนอินเทอร์เฟซสาธารณะต้องถูกจำกัดในไฟร์วอลล์ เราจะยอมรับเฉพาะการเข้าถึง ICMP(ping/traceroute), IP Winbox และ ssh

ในกรณีที่อินเทอร์เฟซสาธารณะเป็น pppoe ควรตั้งค่าอินเทอร์เฟซในเป็น "pppoe-out"

กฎสองข้อแรกยอมรับแพ็กเก็ตจากการเชื่อมต่อที่สร้างไว้แล้ว ดังนั้นเราจึงถือว่ากฎสองข้อนี้ใช้ได้เพื่อไม่ให้ CPU โอเวอร์โหลด กฎข้อที่สามจะละทิ้งแพ็กเก็ตใดๆ ที่การติดตามการเชื่อมต่อคิดว่าไม่ถูกต้อง หลังจากนั้น เราตั้งค่ากฎการยอมรับทั่วไปสำหรับโปรโตคอลเฉพาะ

หากคุณใช้ Winbox/Webfig ในการกำหนดค่า ต่อไปนี้คือตัวอย่างวิธีเพิ่มกฎที่สร้างขึ้น/ที่เกี่ยวข้อง:

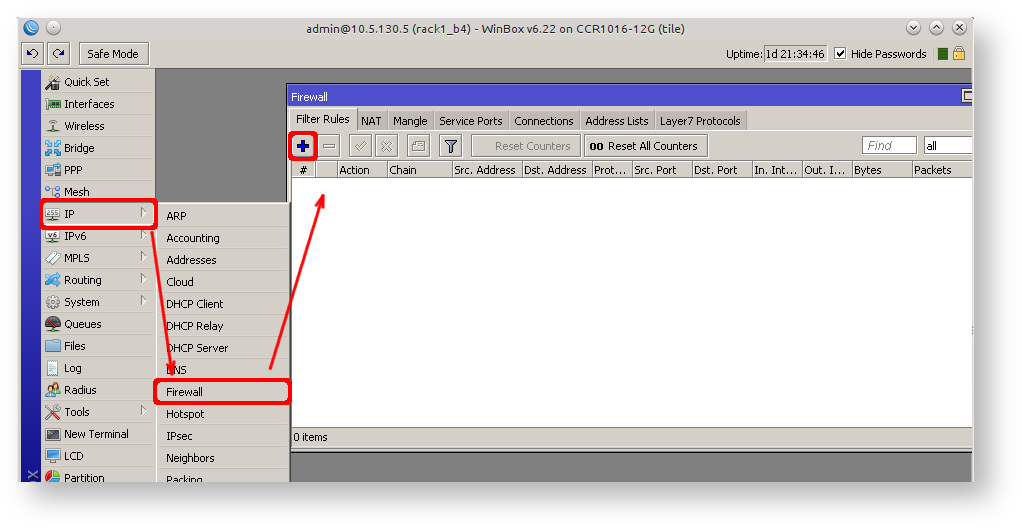

- เปิดหน้าต่างIp -> Firewall คลิกที่ แท็ บ กฎการกรอง

- คลิกที่ ปุ่ม +กล่องโต้ตอบใหม่จะเปิดขึ้น

- เลือกอินพุตเชน คลิกที่สถานะการเชื่อมต่อและเลือกช่องทำเครื่องหมายสำหรับสร้างและที่เกี่ยวข้อง

- คลิกที่ แท็บ การดำเนินการและตรวจสอบให้แน่ใจว่าได้เลือกการดำเนินการที่ยอมรับแล้ว

- คลิกที่ ปุ่ม ตกลงเพื่อใช้การตั้งค่า

หากต้องการเพิ่มกฎอื่นๆ ให้คลิกที่+สำหรับกฎใหม่แต่ละข้อ และกรอกพารามิเตอร์เดียวกันกับที่ให้ไว้ในตัวอย่างคอนโซล

บริการธุรการ

แม้ว่าไฟร์วอลล์จะปกป้องเราเตอร์จากอินเทอร์เฟซสาธารณะ คุณอาจยังต้องการปิดใช้งานบริการ RouterOS

เครื่องมือการดูแลระบบ RouterOS ส่วนใหญ่ได้รับการกำหนดค่าที่เมนูบริการ /ip

เก็บเฉพาะที่ปลอดภัย

เปลี่ยนพอร์ตบริการเริ่มต้น ซึ่งจะหยุดความพยายามเข้าสู่ระบบ SSH brute force แบบสุ่มส่วนใหญ่ทันที:

นอกจากนี้ แต่ละบริการสามารถรักษาความปลอดภัยด้วยที่อยู่ IP หรือช่วงที่อยู่ที่อนุญาต (บริการที่อยู่จะตอบกลับ) แม้ว่าวิธีที่ต้องการมากกว่าคือการบล็อกการเข้าถึงที่ไม่ต้องการในไฟร์วอลล์ เพราะไฟร์วอลล์จะไม่อนุญาตให้แม้แต่เปิดซ็อกเก็ต

บริการอื่นๆ

เซิร์ฟเวอร์แบนด์วิธใช้เพื่อทดสอบปริมาณงานระหว่างเราเตอร์ MikroTik สองตัว ปิดใช้งานในสภาพแวดล้อมการผลิต

เราเตอร์อาจเปิดใช้งานแคช DNS ซึ่งลดเวลาในการแก้ไขคำขอ DNS จากไคลเอนต์ไปยังเซิร์ฟเวอร์ระยะไกล ในกรณีที่ไม่ต้องการแคช DNS บนเราเตอร์ของคุณหรือใช้เราเตอร์อื่นเพื่อวัตถุประสงค์ดังกล่าว ให้ปิดการใช้งาน

RouterBOARDs บางตัวมีโมดูล LCD เพื่อวัตถุประสงค์ในการให้ข้อมูล ตั้งพินหรือปิดใช้งาน

เป็นการดีที่จะปิดการใช้งานอินเทอร์เฟซที่ไม่ได้ใช้ทั้งหมดบนเราเตอร์ของคุณ เพื่อลดการเข้าถึงเราเตอร์ของคุณโดยไม่ได้รับอนุญาต

โดยที่ "X" คืออินเทอร์ เฟซที่ไม่ได้ใช้จำนวนหนึ่ง

RouterOS ใช้ crypto ที่แข็งแกร่งกว่าสำหรับ SSH โปรแกรมใหม่ส่วนใหญ่ใช้มัน เพื่อเปิด crypto ที่แข็งแกร่งของ SSH:

บริการต่อไปนี้จะถูกปิดใช้งานโดยค่าเริ่มต้น อย่างไรก็ตาม จะเป็นการดีกว่าที่จะตรวจสอบให้แน่ใจว่าไม่มีการเปิดใช้งานโดยไม่ตั้งใจ:

- พร็อกซีแคช MikroTik

- พร็อกซี่ถุงเท้า MikroTik

- บริการ MikroTik UPNP

- บริการชื่อไดนามิกของ MikroTik หรือ IP cloud

การกำหนดค่า NAT

ณ จุดนี้ พีซียังไม่สามารถเข้าถึงอินเทอร์เน็ตได้ เนื่องจากแอดเดรสที่ใช้ภายในเครื่องไม่สามารถกำหนดเส้นทางผ่านอินเทอร์เน็ตได้ โฮสต์ระยะไกลไม่ทราบวิธีตอบกลับที่อยู่ในท้องถิ่นของคุณอย่างถูกต้อง

วิธีแก้ไขปัญหานี้คือการเปลี่ยนที่อยู่ต้นทางสำหรับแพ็กเก็ตขาออกเป็น IP สาธารณะของเราเตอร์ สามารถทำได้ด้วยกฎ NAT:

ในกรณีที่อินเทอร์เฟซสาธารณะเป็น pppoe อินเทอร์เฟซขาออกควรตั้งค่าเป็น "pppoe-out"

ข้อดีอีกประการของการตั้งค่าดังกล่าวคือไคลเอนต์ NATed ที่อยู่หลังเราเตอร์ไม่ได้เชื่อมต่อโดยตรงกับอินเทอร์เน็ต วิธีนี้ไม่จำเป็นต้องมีการป้องกันเพิ่มเติมจากการโจมตีจากภายนอก

การส่งต่อพอร์ต

อุปกรณ์ไคลเอนต์บางเครื่องอาจต้องเข้าถึงอินเทอร์เน็ตโดยตรงผ่านพอร์ตเฉพาะ ตัวอย่างเช่น ไคลเอนต์ที่มีที่อยู่ IP 192.168.88.254 จะต้องสามารถเข้าถึงได้โดย Remote desktop protocol (RDP)

หลังจากค้นหาอย่างรวดเร็วบน Google เราพบว่า RDP ทำงานบนพอร์ต TCP 3389 ตอนนี้เราสามารถเพิ่มกฎ NAT ปลายทางเพื่อเปลี่ยนเส้นทาง RDP ไปยังพีซีของลูกค้า

หากคุณได้ตั้งค่ากฎไฟร์วอลล์ที่เข้มงวดแล้ว โปรโตคอล RDP จะต้องได้รับอนุญาตในห่วงโซ่การส่งต่อตัวกรองไฟร์วอลล์

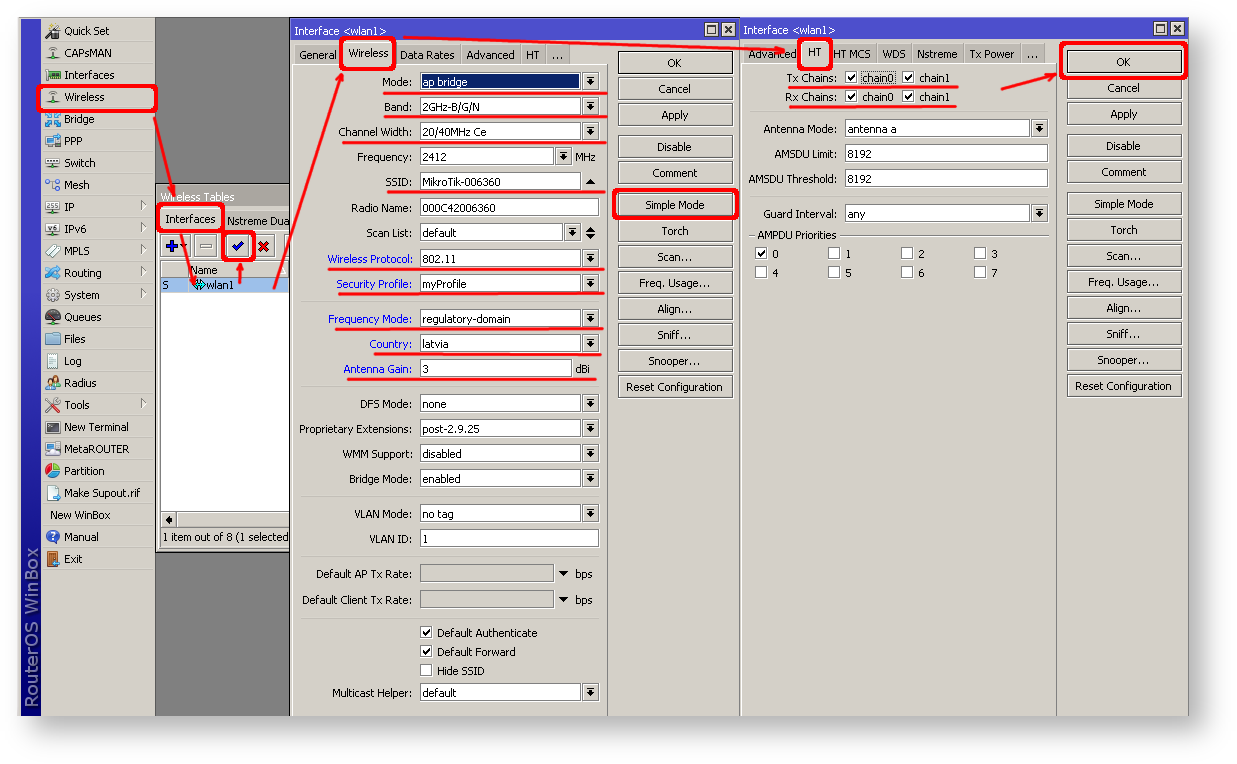

การตั้งค่าไร้สาย

เพื่อความสะดวกในการใช้งาน จะมีการตั้งค่าบริดจ์ไร้สายเพื่อให้โฮสต์แบบใช้สายของคุณอยู่ในโดเมนการออกอากาศอีเทอร์เน็ตเดียวกันกับไคลเอนต์ไร้สาย

ส่วนสำคัญคือต้องแน่ใจว่าระบบไร้สายของเราได้รับการป้องกัน ดังนั้นขั้นตอนแรกคือโปรไฟล์ความปลอดภัย

โปรไฟล์ความปลอดภัยได้รับการกำหนดค่าจาก/interface wireless security-profilesเมนูในเทอร์มินัล

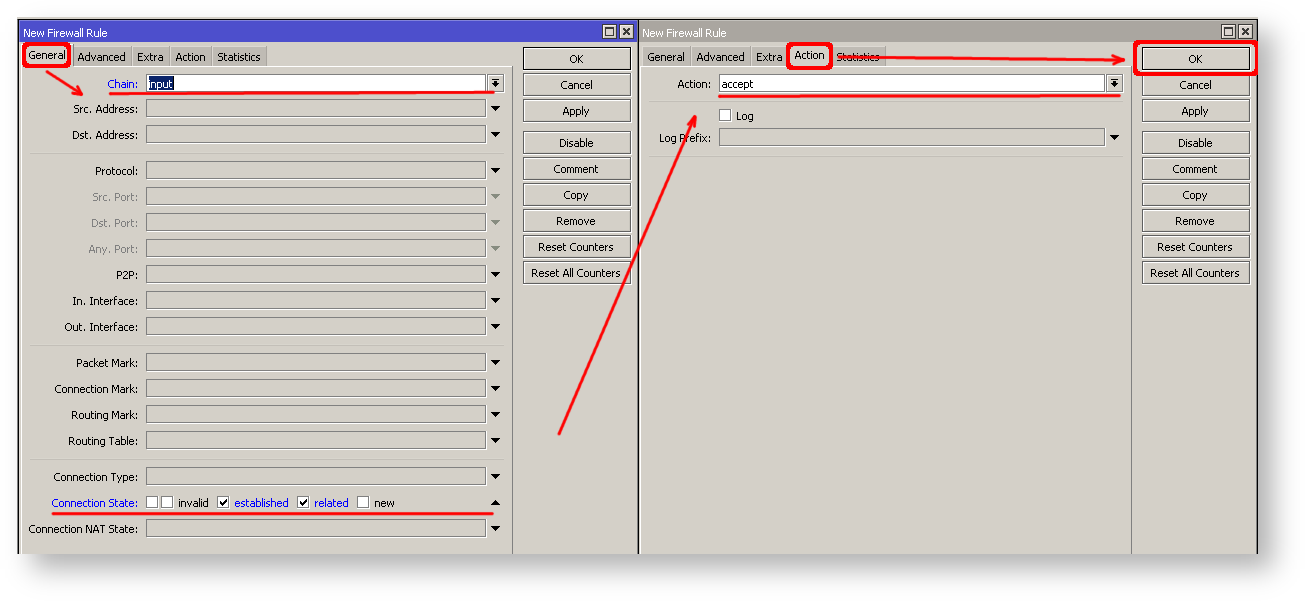

ใน Winbox/Webfig คลิกที่Wirelessเพื่อเปิดหน้าต่างไร้สาย และเลือกแท็บSecurity Profile

หากมีอุปกรณ์รุ่นเก่าที่ไม่รองรับ WPA2 (เช่น Windows XP) คุณอาจต้องการอนุญาตโปรโตคอล WPA

คีย์ที่ใช้ร่วมกันล่วงหน้า WPA และ WPA2 ไม่ควรเหมือนกัน

ตอนนี้เมื่อโปรไฟล์ความปลอดภัยพร้อมแล้ว เราสามารถเปิดใช้งานอินเทอร์เฟซไร้สายและตั้งค่าพารามิเตอร์ที่ต้องการได้

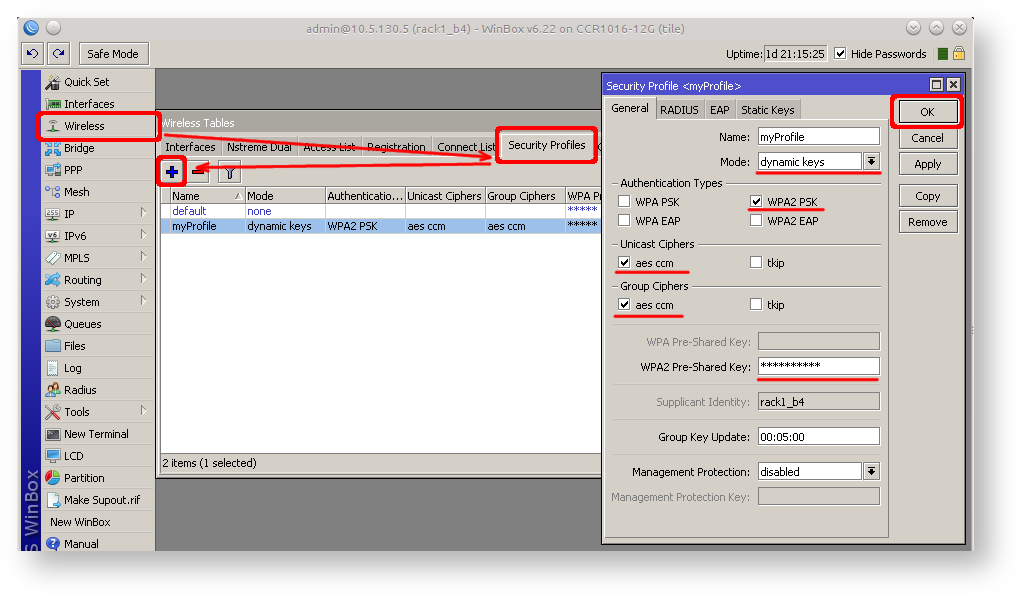

ทำเช่นเดียวกันจาก Winbox/Webfig:

- เปิดหน้าต่าง Wireless เลือกอินเทอร์เฟซ wlan1 และคลิกที่ปุ่มเปิดใช้งาน

- ดับเบิลคลิกที่อินเทอร์เฟซไร้สายเพื่อเปิดกล่องโต้ตอบการกำหนดค่า

- ในกล่องโต้ตอบการกำหนดค่า คลิกที่แท็บWirelessและคลิก ปุ่ม โหมดขั้นสูงทางด้านขวา เมื่อคุณคลิกที่ปุ่ม พารามิเตอร์การกำหนดค่าเพิ่มเติมจะปรากฏขึ้นและคำอธิบายของปุ่มจะเปลี่ยนเป็นโหมดธรรมดา ;

- เลือกพารามิเตอร์ตามที่แสดงในภาพหน้าจอ ยกเว้นการตั้งค่าประเทศและ SSID คุณอาจต้องการเลือกความถี่และอัตราขยายของเสาอากาศที่แตกต่างกันด้วย

- ถัดไป คลิกที่ แท็บ HTและตรวจสอบให้แน่ใจว่าได้เลือกโซ่ทั้งสองแล้ว

- คลิกที่ ปุ่ม OKเพื่อใช้การตั้งค่า

ขั้นตอนสุดท้ายคือการเพิ่มอินเทอร์เฟซไร้สายให้กับโลคัลบริดจ์ มิฉะนั้นไคลเอนต์ที่เชื่อมต่อจะไม่ได้รับที่อยู่ IP:

ตอนนี้ระบบไร้สายควรสามารถเชื่อมต่อกับจุดเข้าใช้งาน รับที่อยู่ IP และเข้าถึงอินเทอร์เน็ตได้

การปกป้องลูกค้า

ถึงเวลาแล้วที่จะเพิ่มการป้องกันสำหรับลูกค้าบน LAN ของเรา เราจะเริ่มต้นด้วยชุดกฎพื้นฐาน

ชุดกฎจะคล้ายกับกฎของห่วงโซ่อินพุต (ยอมรับการสร้าง/ที่เกี่ยวข้องและปล่อยไม่ถูกต้อง) ยกเว้นกฎข้อแรกที่มีaction=fasttrack-connection. กฎนี้อนุญาตให้การเชื่อมต่อที่สร้างขึ้นและที่เกี่ยวข้องสามารถข้ามไฟร์วอลล์และลดการใช้งาน CPU ได้อย่างมาก

ข้อแตกต่างอีกประการหนึ่งคือกฎข้อสุดท้ายซึ่งลดความพยายามในการเชื่อมต่อใหม่ทั้งหมดจากพอร์ต WAN ไปยังเครือข่าย LAN ของเรา (เว้นแต่จะใช้ DstNat) หากไม่มีกฎนี้ หากผู้โจมตีรู้หรือเดาเครือข่ายย่อยภายในเครื่องของคุณ เขา/เธอสามารถสร้างการเชื่อมต่อโดยตรงกับโฮสต์ในพื้นที่และทำให้เกิดภัยคุกคามด้านความปลอดภัยได้

สำหรับตัวอย่างโดยละเอียดเพิ่มเติมเกี่ยวกับวิธีสร้างไฟร์วอลล์จะกล่าวถึงในหัวข้อไฟร์วอลล์ หรืออ่าน บทความการสร้างไฟร์วอลล์ตัวแรกของคุณ โดยตรง

การปิดกั้นเว็บไซต์ที่ไม่ต้องการ

บางครั้งคุณอาจต้องการบล็อกบางเว็บไซต์ เช่น ปฏิเสธการเข้าถึงเว็บไซต์บันเทิงสำหรับพนักงาน ปฏิเสธการเข้าถึงสื่อลามก เป็นต้น ซึ่งสามารถทำได้โดยเปลี่ยนเส้นทางการรับส่งข้อมูล HTTP ไปยังพร็อกซีเซิร์ฟเวอร์และใช้รายการเข้าถึงเพื่ออนุญาตหรือปฏิเสธบางเว็บไซต์

ก่อนอื่น เราต้องเพิ่มกฎ NAT เพื่อเปลี่ยนเส้นทาง HTTP ไปยังพร็อกซีของเรา เราจะใช้พร็อกซีเซิร์ฟเวอร์ในตัวของ RouterOS ที่ทำงานบนพอร์ต 8080

เปิดใช้งานเว็บพร็อกซีและวางบางเว็บไซต์:

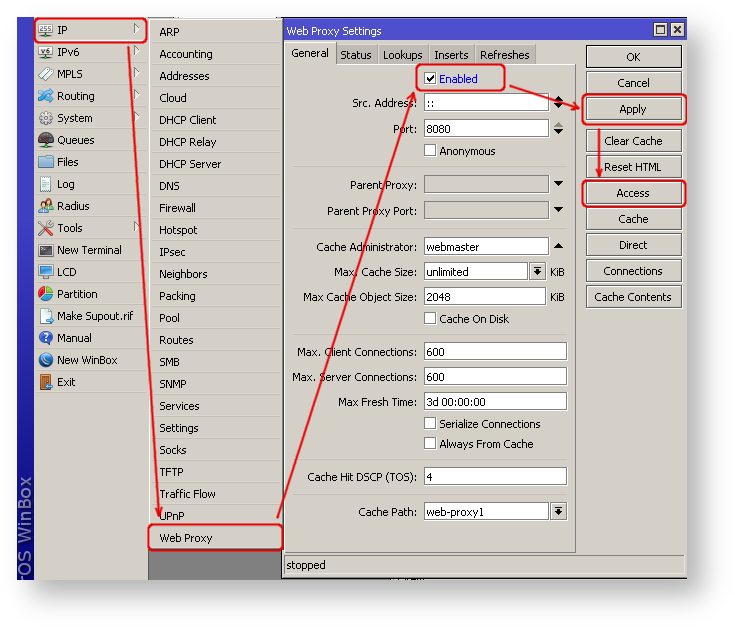

ใช้ Winbox:

- ที่เมนูด้านซ้ายไปที่ IP -> Web Proxy

- กล่องโต้ตอบการตั้งค่าพร็อกซีของเว็บจะปรากฏขึ้น

- ทำเครื่องหมายที่ช่องทำเครื่องหมาย "เปิดใช้งาน" และคลิกที่ปุ่ม "สมัคร"

- จากนั้นคลิกที่ปุ่ม "Access" เพื่อเปิดกล่องโต้ตอบ "Web Proxy Access"

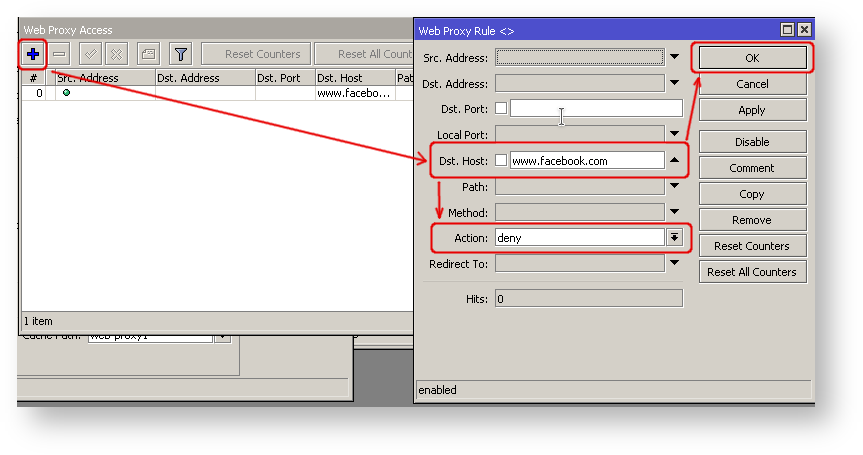

- ในกล่องโต้ตอบ "การเข้าถึงเว็บพร็อกซี" คลิกที่ "+" เพื่อเพิ่มกฎเว็บพร็อกซีใหม่

- ป้อนชื่อโฮสต์ Dst ที่คุณต้องการบล็อก ในกรณีนี้คือ " www.facebook.com " เลือกการดำเนินการ "ปฏิเสธ"

- จากนั้นคลิกที่ปุ่ม "ตกลง" เพื่อใช้การเปลี่ยนแปลง

- ทำซ้ำเช่นเดียวกันเพื่อเพิ่มกฎอื่นๆ

การแก้ไขปัญหา

RouterOS มีเครื่องมือแก้ไขปัญหาต่างๆ ในตัว เช่น ping, traceroute, torch, packet sniffer, bandwidth test เป็นต้น

เราได้ใช้เครื่องมือ ping ในบทความนี้เพื่อตรวจสอบการเชื่อมต่ออินเทอร์เน็ตแล้ว

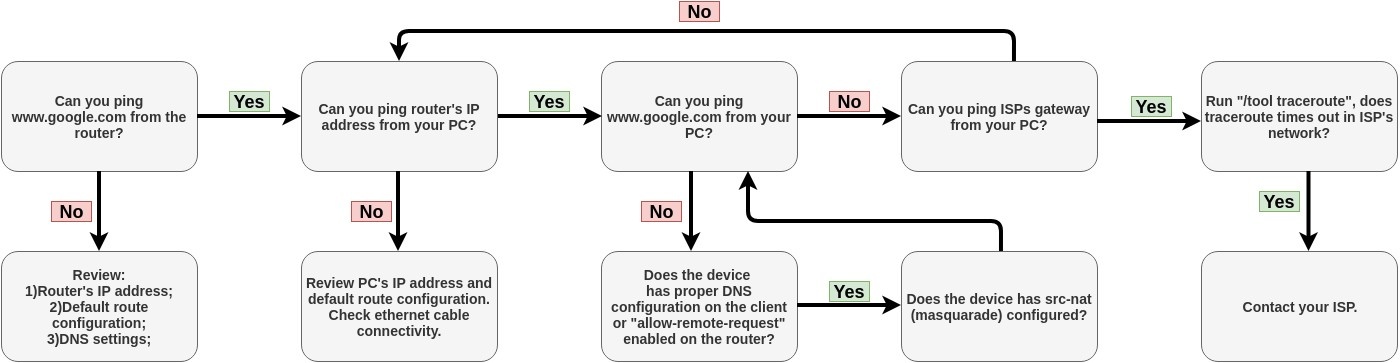

แก้ไขปัญหาหาก ping ล้มเหลว

ปัญหาเกี่ยวกับเครื่องมือ ping คือมันบอกว่าปลายทางนั้นไม่สามารถเข้าถึงได้แต่ไม่มีข้อมูลรายละเอียดเพิ่มเติม มาดูข้อผิดพลาดพื้นฐานกัน

คุณไม่สามารถเข้าถึงwww.google.comจากคอมพิวเตอร์ที่เชื่อมต่อกับอุปกรณ์ MikroTik:

หากคุณไม่แน่ใจว่ากำหนดค่าอุปกรณ์เกตเวย์ของคุณอย่างไร โปรดติดต่อที่ปรึกษา อย่างเป็นทางการของ MikroTik เพื่อขอความช่วยเหลือในการกำหนดค่า

ความคิดเห็น

แสดงความคิดเห็น